xm

个人总结:

java

spring spring-boot druid swagger安全问题总结

spring-boot打法:

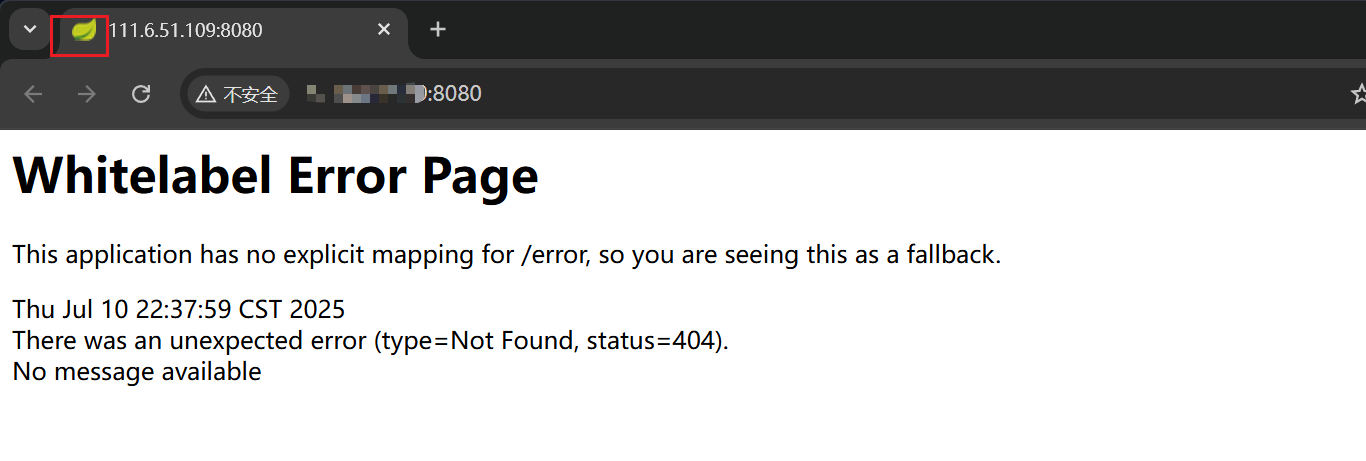

特征:404报错页面或者图标:

还是挺容易碰到的,这种如果站点可以扫的话,直接用zg的Spring-Boot-Scan开扫:

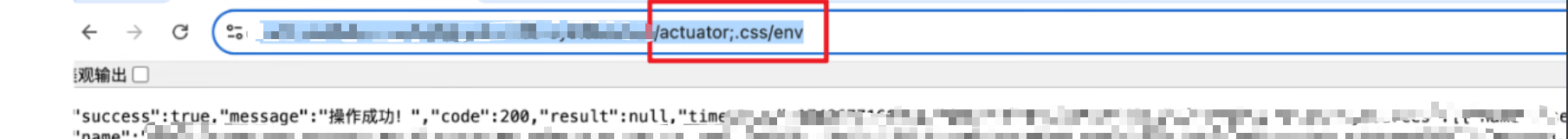

如果扫不了,就手工简单的测试几个常见的路径,常见的一般是/actuator接口下面经常会有东西,这里总结一些常见的路径:

/actuator/beans

/actuator/health

/actuator/conditions

/actuator/configprops

/actuator/env

/actuator/info

/actuator/loggers

/actuator/heapdump

还有一些绕过姿势的路径:

/;/actuator/ /actuator;/ /..;/actuator等

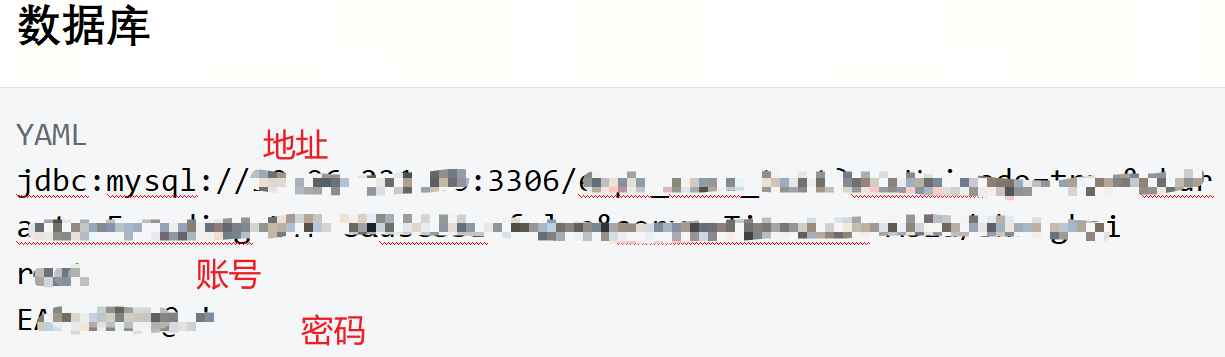

这里单独将heapdump拎出来说一下,因为在这里面heapdump文件泄露的危害是比较大的,一般泄露后下载下来用heapdump_tool工具解密来获取里面的敏感信息。

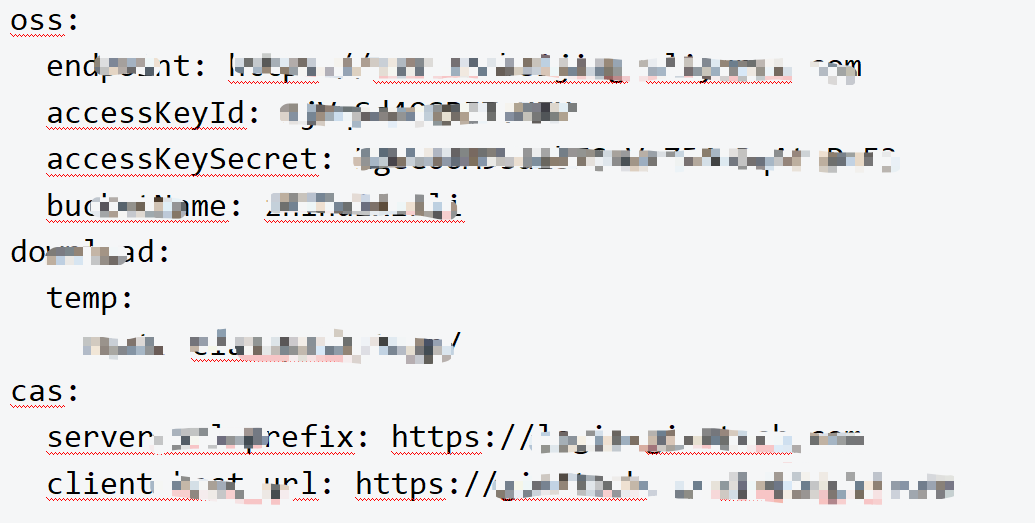

下面分享一次在项目中碰到的Heapdump泄露:

通过泄露的账密直接连接上数据库,翻找账户信息有2000多条,包含身份3要素。

还泄露了oss的key

直接在桶里找到大量sfz照片。

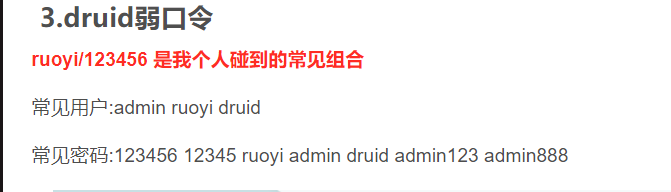

druid:

java的数据库连接池

常见就是未授权和弱密码

进去后有一些敏感信息的接口、Seesion数据管理员或是更高权限的用户的session。 页面如下:

当然,数据库肯定还有sql注入漏洞

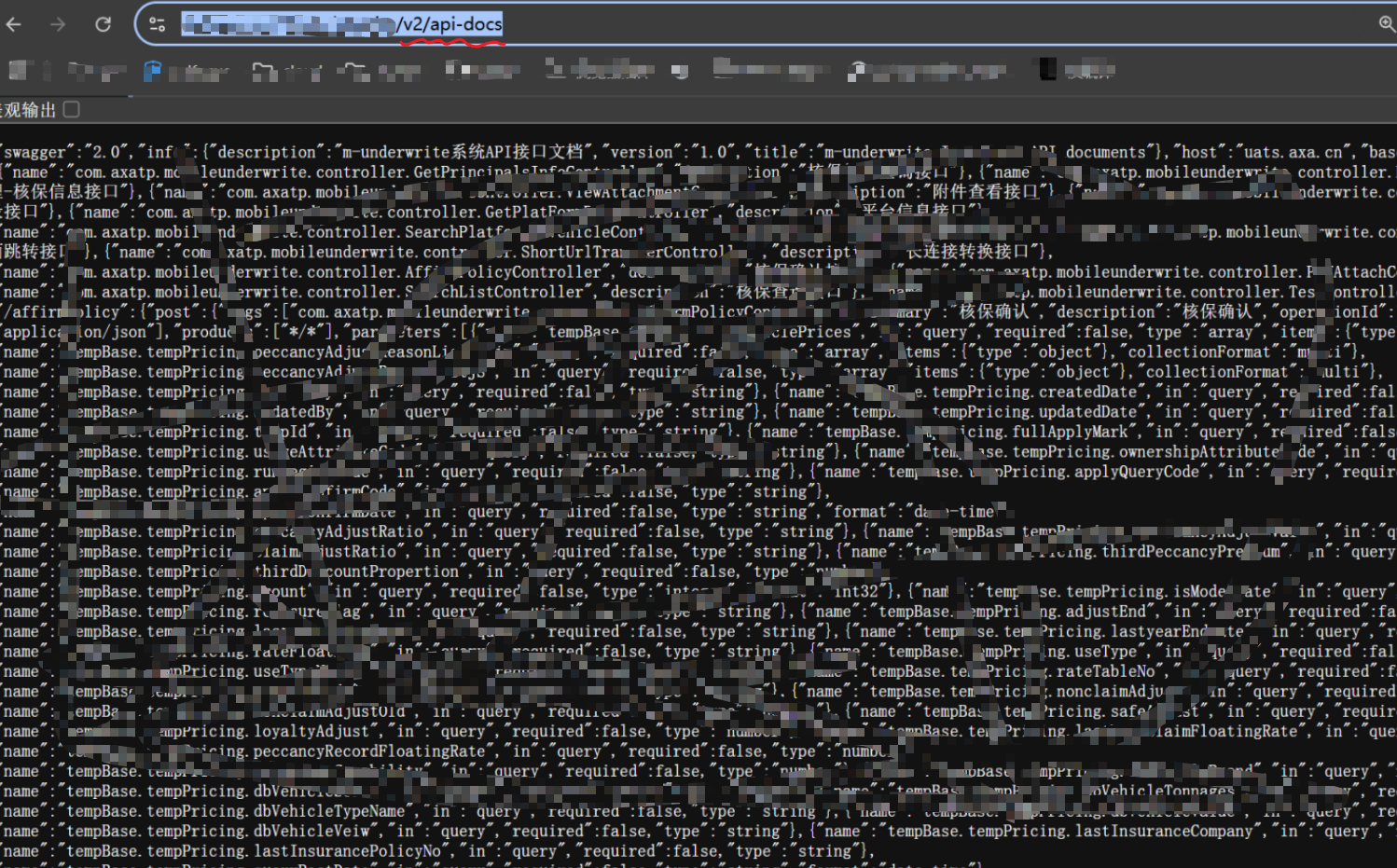

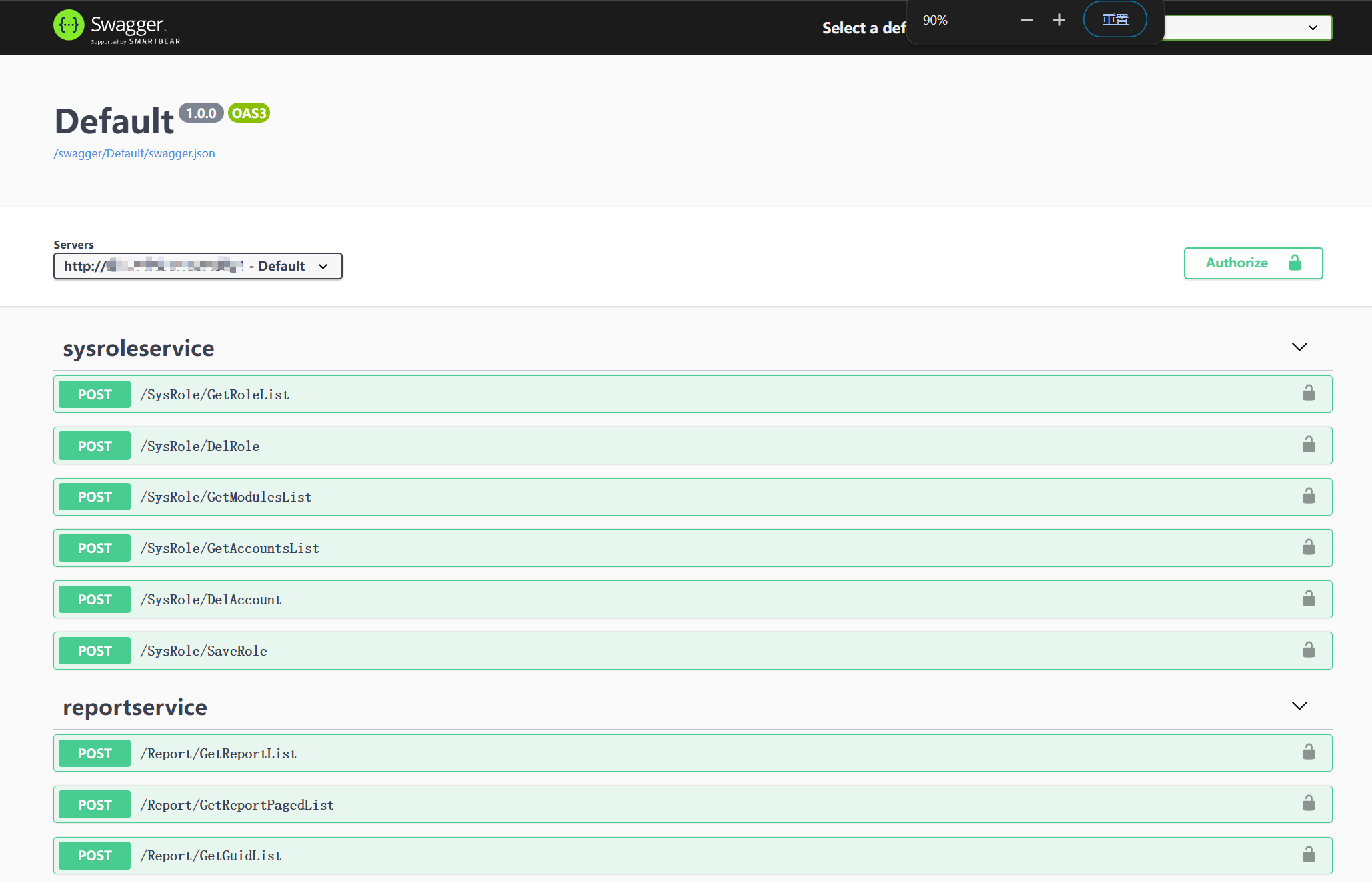

swagger:

存在未授权

api文档泄露导致大量接口被调用。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 maybe!